简单域环境搭建以及内网信息收集

简单域环境搭建以及内网信息收集

一、实验环境

windows server 2019, win10 ,win7(配置方法与Win10一致,因为本人Win7是家庭版,所以这里用两个win10虚拟机模拟环境)

二、操作步骤

1、在windows server 2019中设置静态IP

- 把上述三个内容填入下图,其中首先DNS服务器地址与默认网关地址相同

- 同样操作,在win10中操作跟上述配置一样,只是在DNS服务器选项中设置为server2019的IP地址,同时这里将两台win10虚拟机的计算机名称进行更改后重启。server2019的这台虚拟机的名称更改为“DC”

2、配置windows server 2019

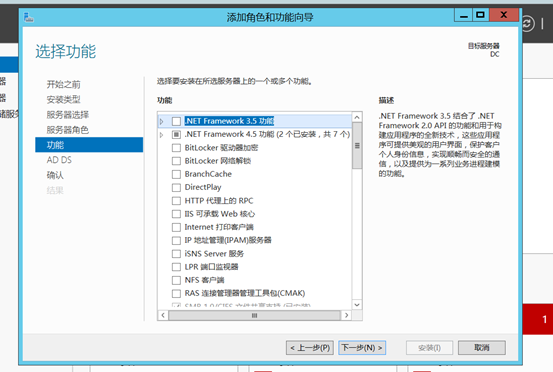

一直安装后将此服务器提升为域控制器

选择添加新林,设置根域名为 test.local ,这里最好不要填外网有的域名,不然很容易出错。下一步

输入还原模式密码,这个密码可以与 Administrator 账号密码不一致

(这里忘记截图,所以随手拿一个图过来,只需要关注密码即可,别的都选默认选项)

- 安装完后会重启,重启后,在输入账号处,可以看到账号名称发生了变化,变成了 TEST\Administrator ,这是域账号的登录模式,要登录一个域,需要在账号前面加上域名称和斜杠。输入密码登录系统。如果要登录本地账号,则需要输入.\administrator 来登录

- win7需要企业版或者旗舰版,家庭版则无法加入域

3、加入域

此时会要求输入 test.local 域的域管理员密码,也就是 Windows Server 2019 上的 administrator 账号的密码。

4、设置用户

- 加入域后,还需要有域账号才能登录域,我们先创建两个部门,分别是运维部和行政部,在 test.local 上右键->新建->组织单位

同样的方法在另一个部门里面也创建一个用户

创建完用户后,到 john.test.local 计算机,也就是 windows 10 上登录 Jack 账号,点击切换用户

我们可以在 Jack.test.local 主机上运行 cmd,执行命令查看一些信息

三、cmd下信息收集常用命令操作

3.1、判断当前主机是否在域环境中

3.1.1、查看网卡配置信息

1 | |

3.1.2、查看系统配置

1 | |

- 主要看域那一栏,如果不在域环境中则是WORKGROUP

3.1.3、查看当前登录域及登录用户信息

1 | |

- 不存在域环境为 WORKGROUP。

3.1.4、时间同步命令

1 | |

- 如果不在则是:

3.2、本机信息收集

3.2.1、查看用户当前登录

1 | |

3.2.2、查看网络配置信息

1 | |

3.3.3、查询操作系统和版本信息

1 | |

- 此信息可以推测系统可能存在的系统漏洞,针对性收集相应漏洞信息。

3.3.4、查看操作系统体系结构

1 | |

3.3.5、查看本机安装软件版本信息

1 | |

- 这里能查出来的都是在安装时候出现那种下一步下一步的,还有一种是直接安装(安装包下载后直接点击安装没有那种下一步的操作)这类软件这个命令是查询不到的

3.3.6、查询服务信息

1 | |

- 等同于任务管理器的服务那一栏

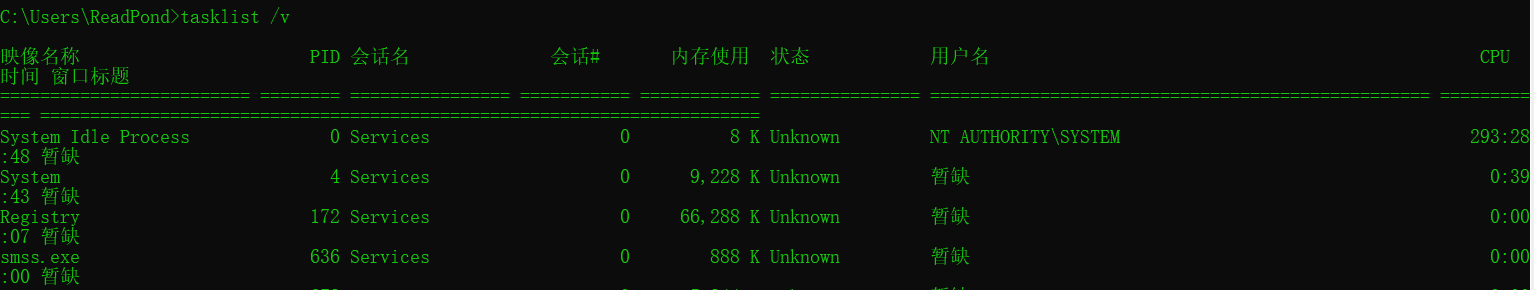

3.3.7、查询进程信息

1 | |

- 常见杀毒进程

| 进程名 | 软件 |

|---|---|

| 360sd.exe | 360杀毒 |

| 360tray.exe | 360实时保护 |

| ZhuDongFangYu.exe | 360主动防御 |

| KSafeTray.exe | 金山卫士 |

| SafeDogUpdateCenter.exe | 安全狗 |

| McAfee McShield.exe | McAfee |

| egui.exe | NOD32 |

| AVP.exe | 卡巴斯基 |

| avguard.exe | 小红伞 |

| bdagent.exe | BitDefende |

附表

1 | |

3.3、防火墙

- windows server 2003及以下版本:

1 | |

- window server 2003以上版本:

1 | |

开启,关闭防火墙:

Windows server 2003及之前版本:

netsh firewall set opmode disable #关闭

netsh firewall set opmode enable #开启

Windows server 2003之后版本:

netsh advfirewall set allprofiles state off #关闭

netsh advfirewall set allprofiles state on #开启

修改防火墙规则(需要管理员权限)

Windows server 2003及以下版本,允许指定端口、程序连接: netsh firewall add portopening tcp 4444 test #指定端口 netsh firewall add allowedprogram c:\a.exe test enable #指定程序 Windows server 2003之后版本,允许指定端口、程序进站、出站: netsh advfirewall firewall add rule name=test dir=in action=allow protocol=tcp localport=4444 #允许4444端口进站 netsh advfirewall firewall add rule name=test dir=in action=allow program=c:\a.exe #允许a.exe进站 netsh advfirewall firewall add rule name=test dir=out action=allow protocol=tcp localport=4444 #允许4444端口出站 netsh advfirewall firewall add rule name=test dir=out action=allow program=c:\a.exe #允许a.exe出站

参考链接:

简单域环境搭建以及内网信息收集

https://rofgd.github.io/2022/11/12/内网渗透---简单域环境搭建以及内网信息收集/